Appleは、フィッシング攻撃の可能性のあるSMS経由で送信された2ファクタ認証コードの自動入力のブロックを開始し、SMSのメッセージの形式を変更しました。

フィッシングサイトでの自動入力をブロック

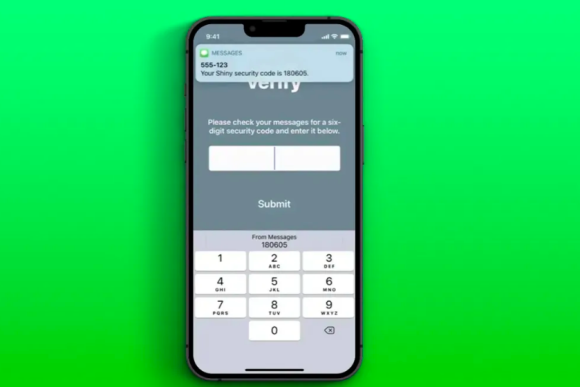

Appleの2ファクタ認証コードの自動入力機能は、SMSで送られてくる認証コードを入力する手間が省ける便利な機能です。しかし、ユーザーが、攻撃者によって作成された偽サイトへのリンクをクリックすると、認証コードが自動で入力され、ユーザーがフィッシングの被害を受けてしまう可能性がありました。

Appleはこの問題に対処するため、偽サイトにおける自動入力をブロックするより安全な新しいフォーマットで認証コードをSMSで送信するよう企業に呼びかけています。

新しいフォーマットでは、Webサイトと2ファクタ認証コードを送信したドメインが一致した場合にのみ、認証コードの自動入力が行われるよう変更が加えられています。例えば、あるWebサイトがapple.comだと主張していても、リンク先がapple.securelogin.comである場合、ドメインが一致しないため、認証コードが自動で入力されることはありません。

2ファクタ認証SMSのメッセージの形式も変更

またAppleは昨年末より、ユーザーがApple IDでログインしSMSを介した2ファクタ認証コードをリクエストした場合に送信するメッセージを以下のように変更しています。

あなたのApple IDコードは:123456です。誰にも教えないでください。@apple.com #123456 %apple.com

メッセージの形式は、一般的に次のようになります。

- コードを含む人間が読むことができる標準的なメッセージの後に、新しい行が続きます。

- スコープされたドメインは、@domain.tldの形式で表示されます。

- コードは#123456の形で再度表示されます。

- サイトがiframeと呼ばれる埋め込みHTML要素を使用している場合、iframeのソースは、%ecommerce.exampleのように、%の後に記載されています。(もとの仕様では@が指定されていますが、Appleはテキストに%を使用しているようです。)

これらの変更は、完璧な解決策ではありません。ユーザーは、自分のデバイスで自動入力機能が働かないことで危険なサイトであると察するしかありません。また、SMS経由で送る2ファクタ認証コードを使用する企業が、新しいフォーマットを採用するかどうかにかかっています。

自動入力が行われない場合はドメイン名をよく確認し、リンクをクリックするのではなく自分のブックマークからアクセスするか、URLを直接入力することで、被害に合うリスクを減らすことができます。

Source:Macworld via 9to5Mac,iMore

(m7000)

- Original:https://iphone-mania.jp/news-435697/

- Source:iPhone Mania

- Author:iPhone Mania

Amazonベストセラー

Now loading...