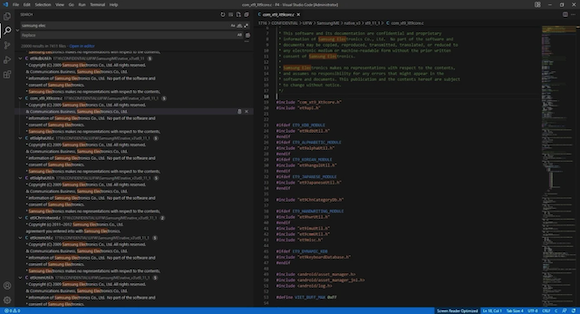

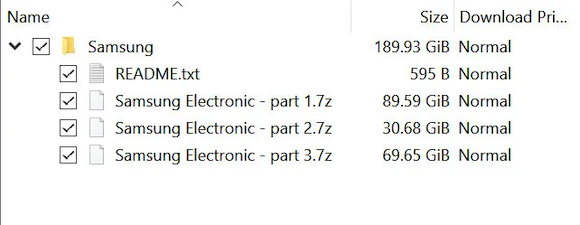

ハッカー集団Lapsus$が、Samsungに不正アクセスして取得したとする190GB分の、生体認証アルゴリズムや機密ソースコードを含むデータを Torrentクライアント(torrentファイル)で配布しているとAppleInsiderが伝えました。

問題山積みのSamsung

Lapsus$がSamsungに不正アクセスして機密データを取得し、流出させている件に関してSamsungの関係者はKorea Heraldに対して、同社は状況を認識していると述べています。

ここ1カ月だけでもSamsungは、下記の指摘や問題への対処を迫られています。

- サーマルスロットリングが発生しないよう、1万個ものアプリのパフォーマンスを秘密裏に制限

- しかし、ベンチマークテスト実行時はそうした制限を行っていなかった

- Galaxy S22とS22+のリフレッシュレートを独自の表記とし、可変範囲を広く見せていた

流出した機密データの内容

今回流出したファイルには、ハードウェア暗号化やアクセス制御などのタスクを処理する、SamsungのTrustZone環境に関連するソースコードが含まれているとの情報があると、AppleInsiderは伝えています。

また、生体認証によるロック解除操作のアルゴリズム、最近のデバイスのブートローダーのソースコード、アクティベーションサーバーのソースコード、Samsungアカウントの認証や承認に使用される全ソースコードも含まれている可能性が高いと、同メディアは指摘しています。

流出した機密ソースコードには、Qualcomm由来のものも含まれているようです。

AppleInsiderは、2月28日には1億台のAndroidスマートフォンにおいて、暗号鍵をTrustZoneに保存する方法に脆弱性があり、攻撃者が影響を受けたデバイスから機密データを引き出すことが可能な状態で商品が出荷されていたことも報告しています。

Lapsus$がSamsungに身代金を要求しているのか、現時点では不明です。

Source:Korea Herald, Bleeping Computer via AppleInsider

Photo:21jaaj(@21jaaj)/Twitter

(FT729)

- Original:https://iphone-mania.jp/news-442539/

- Source:iPhone Mania

- Author:iPhone Mania

Amazonベストセラー

Now loading...